CAS RECRUTEMENT EN BTS

Application Access partagée – Étape 2 : Mise en oeuvre du système d’information

|Étape 1 : dossier d’analyse|1|2|3|4|5|6|7|8|9|10|11|12|13|

Deuxième partie : Un premier niveau de sécurité : la protection de la base de données par mot de passe

Protéger une base de données par un mot de passe peut s’avérer utile dans deux cas :

- l’application base de données n’est utilisée que par une seule personne dans un environnement de travail non sécurisé (dans le cas notamment d’un poste de travail autonome ou relié à un réseau poste à poste sans protections particulières)

- l’application base de données est utilisée par quelques personnes avisées et prudentes qui ne risquent pas par inadvertance de supprimer des objets de la base (mais nul n’est à l’abri d’une fausse manipulation)

Dans les autres cas, ce niveau de sécurité peut être omis :

- une personne seule utilise la base de données dans un environnement réseau sécurisé è la base est stockée dans le dossier privé de l’utilisateur sur le serveur à la protection réseau protège la base

- Plusieurs personnes accèdent à la base mais l’administrateur de base de données craint de leur part des maladresses à il faut protéger les objets de la base et accorder des droits les plus stricts aux utilisateurs : le mot de passe général de la base ne servira plus à rien car chaque utilisateur aura un login de connexion pour accéder à la base (voir Troisième partie). De plus, si on gère la sécurité au niveau utilisateur, la sécurisation de la base de données par mot de passe est incompatible.

Activité :

Attribuez à la base de données RECRUTEMENT.MDB le mot de passe suivant en minuscule : toto

- Ouvrez la base RECRUTEMENT.MDB depuis le dossier où vous l’avez installé

- Cliquez sur le menu Outils – Sécurité puis Définir le mot de passe de la base de données

- ça

commence mal :-o :

Ce message vous informe que la base de données doit être ouverte en mode exclusif (Access suppose en effet que la base est susceptible d’être utilisée par plusieurs personnes et que dans ce cas l’affectation d’un mot de passe perturberait le bon fonctionnement pour les utilisateurs qui y sont connectés)

- Validez

ce message, fermez ensuite votre base et ouvrez la de nouveau par

le menu Fichier – Ouvrir en n’oubliant pas de sélectionner le mode

d’ouverture en exclusif :

- Vous

pouvez désormais définir le mot de passe (toto) par le menu Outils

– Sécurité – Définir le mot de passe… :

Remarques :

- le mot de passe apparaît ici caché par des étoiles

- Quelques considérations sur les mots de passe : un mot de passe idéal doit comporter au moins 8 caractères mélangeant des chiffres, des lettres, des caractères inhabituels, des majuscules et des minuscules. Toto est un mauvais exemple (en phase de conception de la base pourquoi pas ?). x58P[ù$Y25 est un bon mot de passe même s’il n’est pas facilement mémorisable car des logiciels de cracking se casseront les dents à essayer de retrouver la bonne combinaison de caractères.

- Il faut maintenant fermer la base puis la rouvrir normalement pour voir apparaître la boîte de dialogue de saisie du mot de passe :

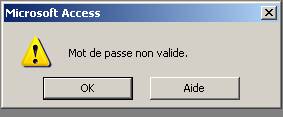

En cas d’erreur, le message suivant s’affiche :

En cas d’oubli ou de perte de message, il n’y a hélas rien à faire (sauf à investir dans un logiciel de crack comme Advanced Office XP Password Recovery et à le faire tourner pendant des heures en fonction de la complexité du mot de passe)

Conclusion :

La sécurisation d’une base de données par mot de passe n’est possible que si on ne met pas en œuvre une gestion des utilisateurs de bases de données.

|

Autoformation ACCESS 2000 – Niveau débutant

|