CAS RECRUTEMENT EN BTS

Application Access partagée – Étape 2 : Mise en oeuvre du système d’information

|Étape 1 : dossier d’analyse|1|2|3|4|5|6|7|8|9|10|11|12|13|

IV/ Gérer les autorisations d’accès aux objets (Suite)

B/ Application pratique sur la gestion des autorisations d’accès

Vous devez accorder des autorisations d’accès au groupe « accueil ». Vous disposez toujours des éléments du dossier d’analyse (en particulier le SOD et le SOTA de la vue Accueil)

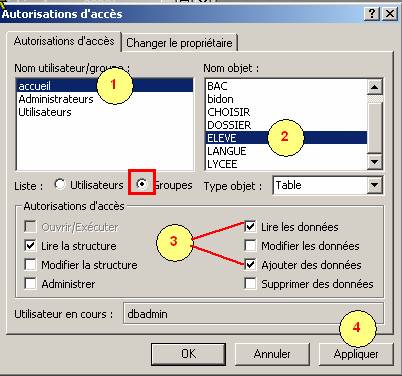

1ère étape : Les droits sur les tables utilisées par le groupe accueil

D’après le SOD, l’accueil utilise les entités correspondant aux tables suivantes :

- ELEVE en création (« Ajout de données ») et Interrogation (« Lire les données »)

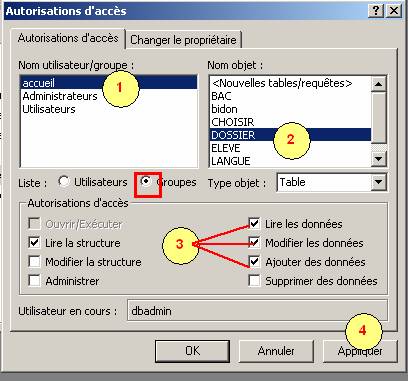

- DOSSIER en Création, Interrogation et modification (« Modifier les données »)

Après avoir cliqué sur le menu Outils – sécurité – Autorisations d’accès, paramétrez les autorisations d’accès de la manière suivante :

N’oubliez surtout pas de cliquer à la fin sur le bouton Appliquer pour valider les changements.

Pour les autorisations d’accès sur la table DOSSIER, procédez de la manière suivante :

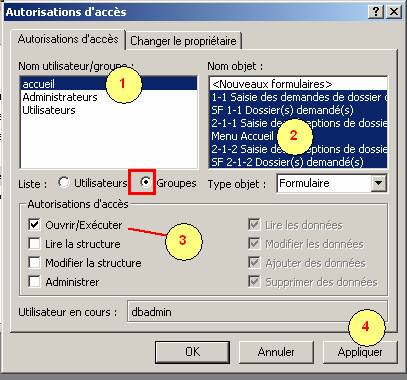

2ème étape Autorisations d’accès sur les formulaires

Tous les formulaires ont été créés à votre place, il suffit d’accorder l’autorisation « Ouvrir/exécuter » sur tous les formulaires de la liste :

3ème étape : test des autorisations d’accès

Vous allez maintenant abandonner votre rôle d’administrateur de base de données et vous mettre dans la peau d’une hôtesse d’accueil (d’un hôte plutôt) : M. Antoine Pivert.

Activité :

1) Fermez votre base et quittez Access

2) Faites une copie de la base de données (on ne sait jamais, si des droits ont été mal ou non définis, les manipulations qui suivent pourront s’avérer hasardeuses

3) Redémarrez Access et ouvrez la base RECRUTEMENT.MDB. Ouvrez une session sous le nom antoine.pivert

4) Effectuez les manipulations suivantes :

a. Tentez de supprimer une table puis un formulaire

b. Essayez d’ouvrir la table LYCEE

c. Essayez de modifier un enregistrement dans la table ELEVE

d. Essayez de supprimer un enregistrement dans la table ELEVE

e. Essayez de créer un nouvel utilisateur (alain.terieur)

f. Ajoutez l’enregistrement suivant dans la table ELEVE :

|

ELEVE |

||||||||

|

Numeleve |

NomEleve |

PrenEleve |

AdrRueEleve |

AdrCPEleve |

AdrVilleEleve |

CodeBac |

CodeLycee |

CodeClasse |

|

337 |

GUERE |

Martin |

10, rue Sainte Cécile |

62500 |

SAINT OMER |

STTACA |

RIBO |

AD1 |

g. Essayez de supprimer l’élève que vous venez de saisir

Si les autorisations d’accès ont été correctement définis, normalement seule la manipulation f a pu être réalisée.

Quittez Access

FAISONS LE POINT :

Dans cette longue partie, vous avez appris à sécuriser une base de données Access. Le travail essentiel réside malgré tout dans l’analyse organisationnelle des données (méthode Merise 2), cette analyse permet de manière simple de définir des autorisations d’accès. Comme pour la conception de tables, une bonne analyse organisationnelle est le garant d’une bonne gestion de la sécurité. Dans un prochain thème, vous découvrirez comment on peut passer des modèles de traitement à la mise en œuvre de ceux-ci au niveau physiques à travers la présentation des formulaires du poste Accueil et par la réalisation guidée des applications des autres postes (secrétariat et profs).

Pour terminer la découverte de l’utilisation d’Access en réseau, vous allez découvrir la réalisation d’une application front end et back end, étape ultime dans la mise en œuvre d’une application de bases de données multi utilisateurs.

|

Autoformation ACCESS 2000 – Niveau débutant

|